ESET analizó las operaciones de Evilnum, el grupo APT (Amenaza Persistente Avanzada) detrás de un malware del mismo nombre que se identificó en ataques contra compañías de tecnología financiera. Según datos aportados por la telemetría de ESET, los objetivos de Evilnum son compañías de tecnología financiera; por ejemplo, compañías que ofrecen plataformas y herramientas para realizar trading en línea.

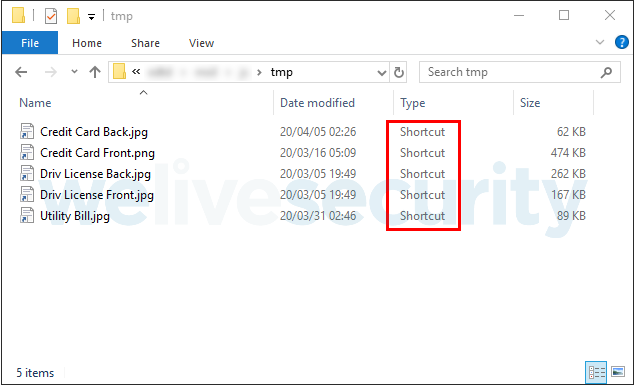

La mayoría de los objetivos se encuentran en países de la UE y el Reino Unido, también se identificaron ataques en países como Australia y Canadá y, por lo general, son empresas que cuentan con oficinas en varios lugares, lo que explica la diversidad geográfica de los ataques. El objetivo principal del grupo Evilnum es espiar y obtener información financiera tanto de las empresas a las que apunta como de sus clientes. Algunos ejemplos del tipo de información que este grupo roba son: Hojas de cálculo y documentos con listas de clientes, inversiones y operaciones de trading. Presentaciones internas. Licencias de software y credenciales para software/plataformas de trading. Cookies e información de sesión de navegadores. Credenciales de acceso a correos electrónicos. Información de la tarjeta de crédito del cliente y comprobantes de documentos de domicilio/ identidad. Este malware se identificó en 2018 y si bien fue documentado, no hay mucha información sobre el grupo detrás ni cómo funciona. Los investigadores de ESET lo analizaron, para presentar un panorama detallado de las actividades de Evilnum. Sus objetivos son las compañías FinTech, y sus herramientas e infraestructura evolucionaron hasta estar compuestas por malware personalizado, desarrollado por el propio grupo, combinado con herramientas compradas a un proveedor de Malware-as-a-Service (MaaS). Este término se usa para describir a los creadores de malware que ofrecen no solo sus binarios maliciosos, sino también cualquier infraestructura necesaria (como los servidores de C&C) e incluso soporte técnico a los cibercriminales que tienen como clientes. Los objetivos son alcanzados mediante correos electrónicos de spearphishing (Se trata de una estafa de suplantación de identidad dirigida vía correo electrónico que ocurre con una intención maliciosa) que contienen un enlace a un archivo ZIP alojado en Google Drive, el cual contiene varios archivos LNK (también conocido como acceso directo) que extraen y ejecutan un componente JavaScript malicioso, mientras se muestra un documento utilizado como señuelo. Estos archivos de acceso directo tienen “extensiones dobles” para intentar engañar al usuario y que los abra pensando que son documentos o imágenes benignas (en Windows, las extensiones para los tipos de archivo conocidos están ocultas de forma predeterminada). |

| Una vez que se abre un archivo de acceso directo, busca en los contenidos de su propio archivo líneas con un marcador específico y las escribe en un archivo .js. Luego, este archivo JavaScript malicioso es ejecutado y, además de abrir, escribe un archivo señuelo con el mismo nombre que el acceso directo, pero con la extensión correcta. También elimina el archivo de acceso directo. Los documentos utilizados como señuelo son principalmente fotos de tarjetas de crédito, documentos de identidad o facturas con comprobante de domicilio, ya que muchas instituciones financieras requieren estos documentos de sus clientes cuando se unen. |

| El componente JavaScript es la primera etapa del ataque y puede distribuir otro malware, como un componente espía o varias herramientas basadas en Python. Cada uno de los diversos componentes tiene su propio servidor C&C, y cada uno de ellos funciona de manera independiente. Los operadores del malware envían comandos manualmente para instalar componentes adicionales y usan scripts y herramientas post-compromiso en caso de considerarlo necesario. |

Dentro de la versión 4.0 están presentes las siguientes capacidades:

- Toma capturas de pantalla si el mouse ha sido movido en un período de tiempo y las envía, codificadas en base64, al C&C. La imagen es almacenada en un archivo llamado SC4.P7D.

- Ejecuta comandos.

- Ejecuta otros binarios a través de cmd.exe.

- Envía información, como el nombre de la computadora, nombre de usuario y antivirus instalado.

- Persiste en un sistema comprometido creando claves de registro.